Este artigo é uma continuação do artigo anterior Gerenciamento de Identidade e Acesso (IAM) (Parte 1) da Amazon AWS , onde discutimos

- O que é o IAM

- Melhores práticas de segurança

- Criando usuários do IAM

A próxima etapa da lista de verificação de status de segurança é criar um grupo

No artigo anterior, criamos um usuário individual e atribuímos a ele políticas de administrador (permissões). Se o seu projeto tiver 300 desenvolvedores e todos precisarem das mesmas políticas (Permissões), atribuir permissões individualmente levará muito tempo. Por isso, criamos grupos e atribuímos políticas para adicionar usuários aos grupos com base em suas funções.

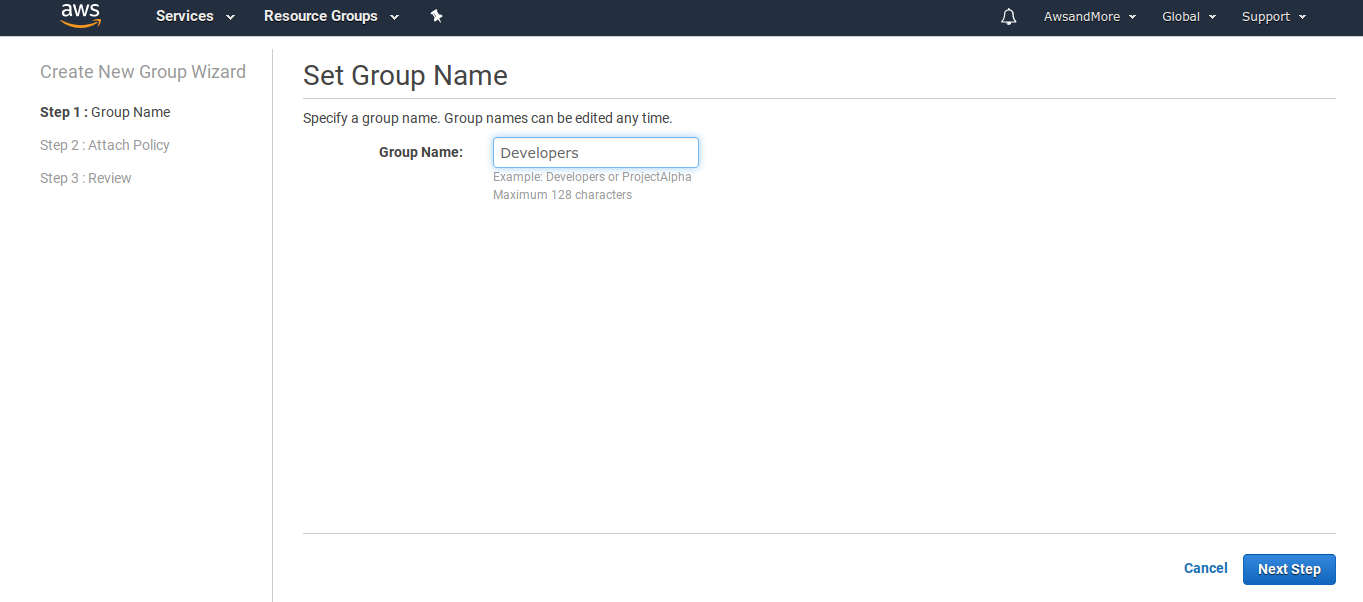

Navegue para o IAM e escolha grupos, agora crie um novo grupo e dê um nome a ele. Aqui estou dando um nome de grupo como Developers

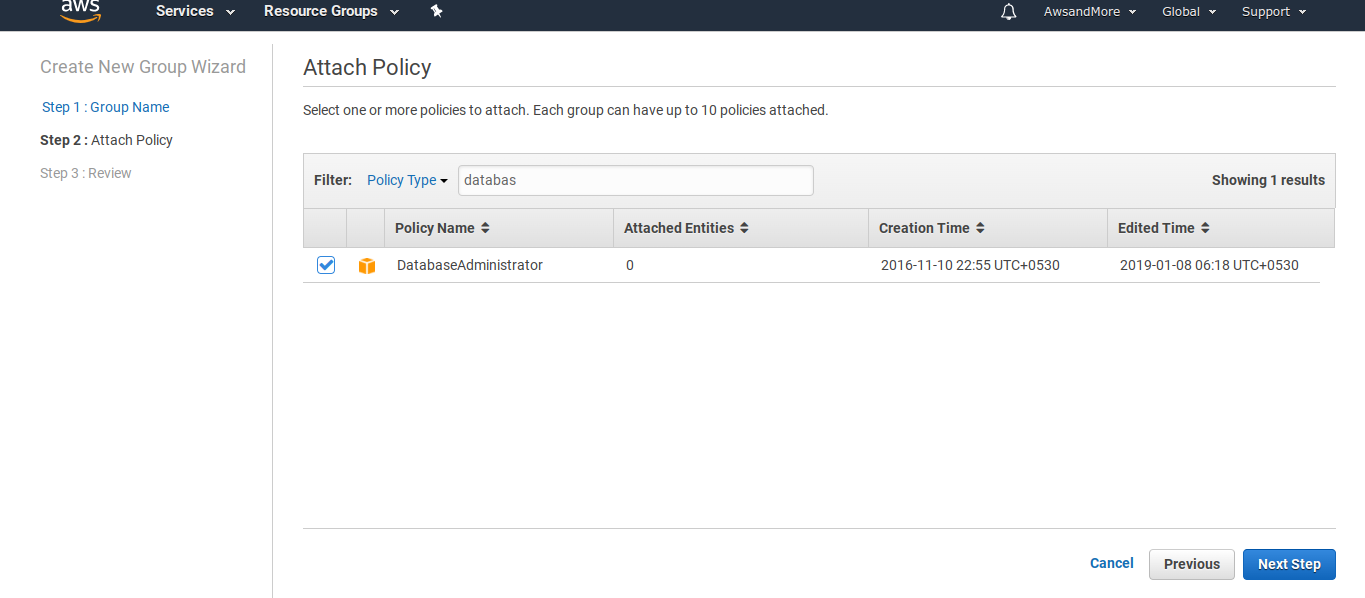

Depois de dar um nome, a próxima etapa é adicionar políticas ao seu grupo. Ao criar um grupo para developers, estou adicionando políticas de Administrador de Banco de Dados. Você pode adicionar mais políticas, se desejar. Depois de adicionar as políticas necessárias, a próxima etapa é a revisão. Depois de revisar tudo, você pode criar um grupo.

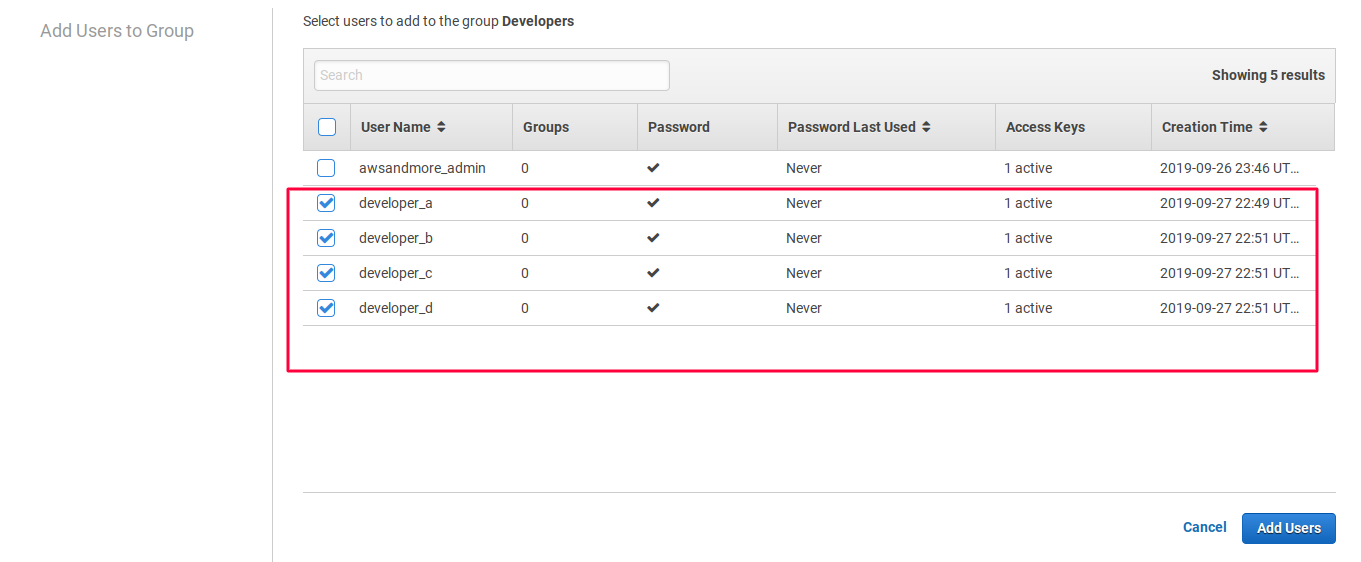

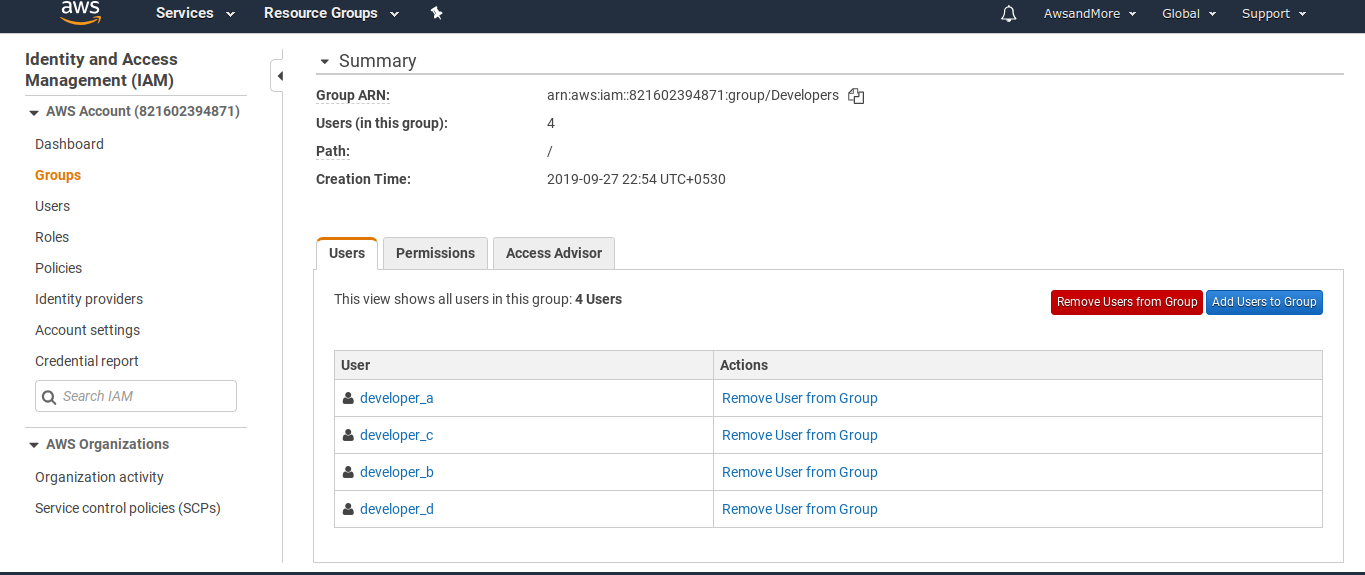

Após a criação do grupo, clique no grupo para adicionar usuários ao grupo. Adicione seus usuários ao grupo e agora todos os usuários adicionados terão as mesmas permissões que o grupo. Em nosso exemplo, todos os nossos usuários terão permissões de administrador de banco de dados. Se você remover qualquer usuário do grupo, eles também perderão suas permissões de administrador de banco de dados porque as políticas foram adicionadas ao grupo, mas não individualmente.

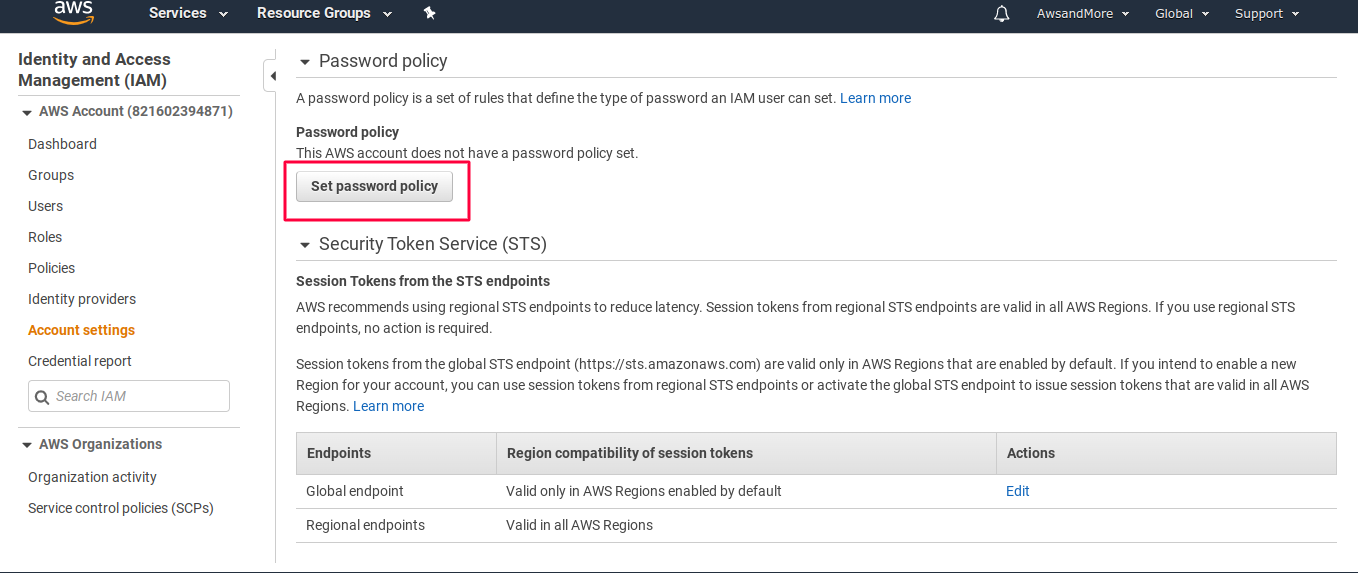

A próxima etapa da nossa lista de verificação de status de segurança é configurar uma política de senha

Políticas de senha:

As políticas de senha são usadas para manter poucas condições aos usuários ao criar ou atualizar suas senhas. Navegue para o painel do IAM e escolha Definir política de senha.

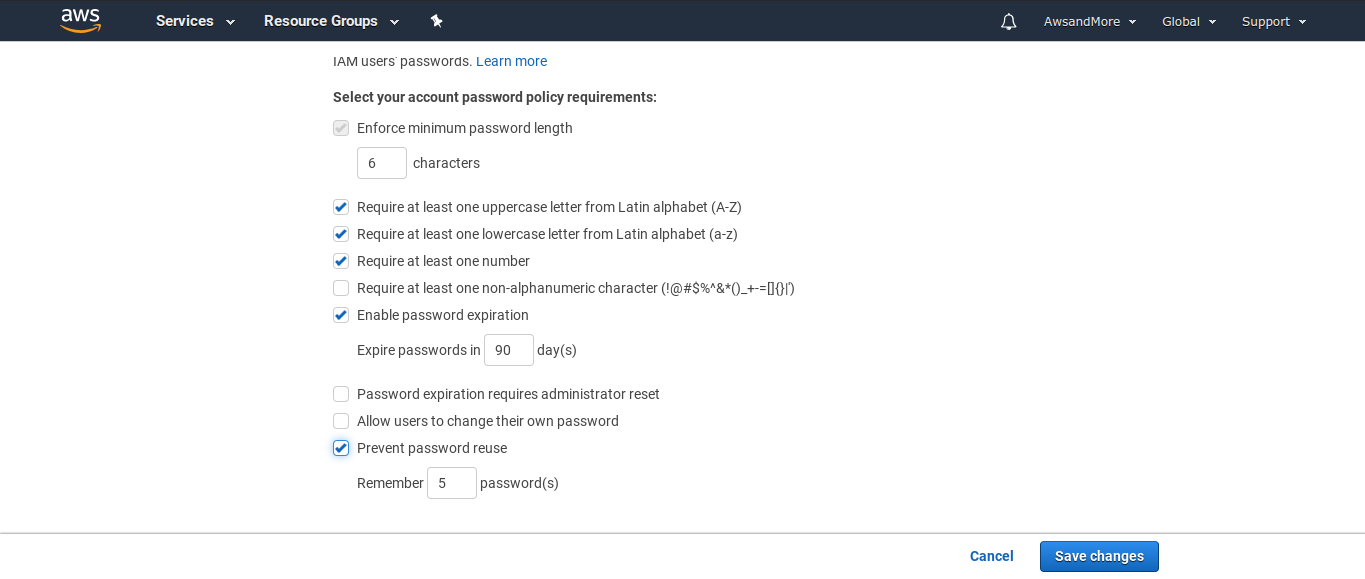

Depois que a janela da política de senha for aberta, escolha as opções que você deseja que seus usuários sigam e salve as alterações. Todas as opções são auto-explicativas.

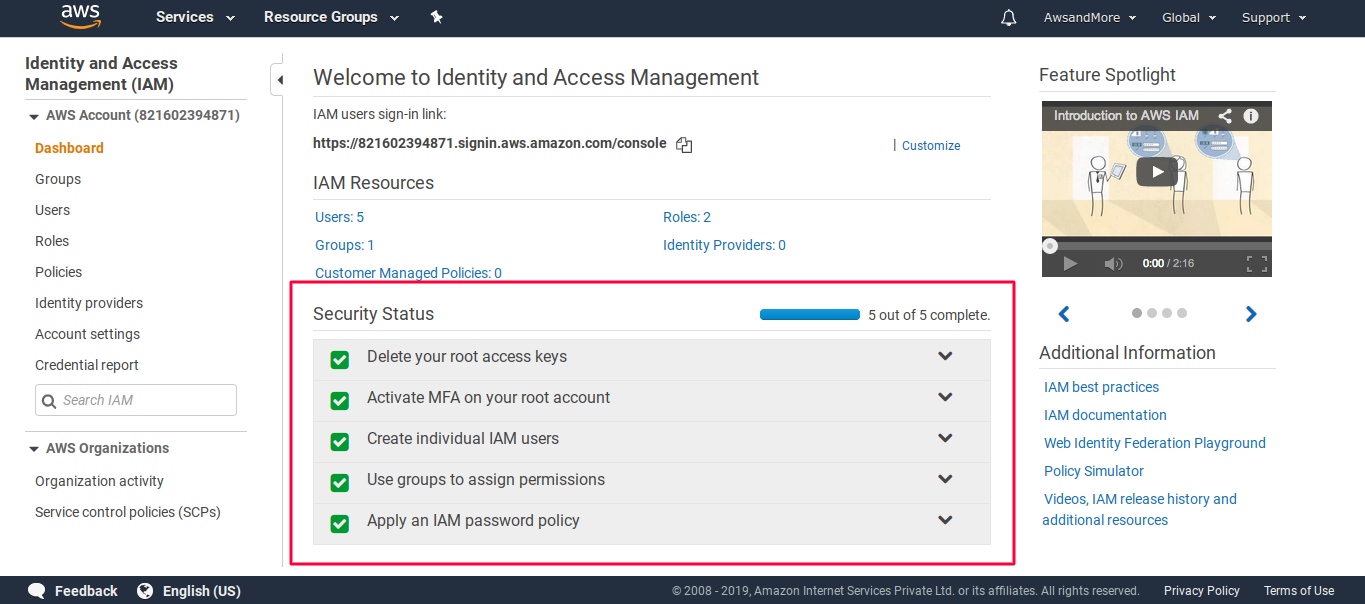

Agora, cumprimos todas as condições de status de segurança.

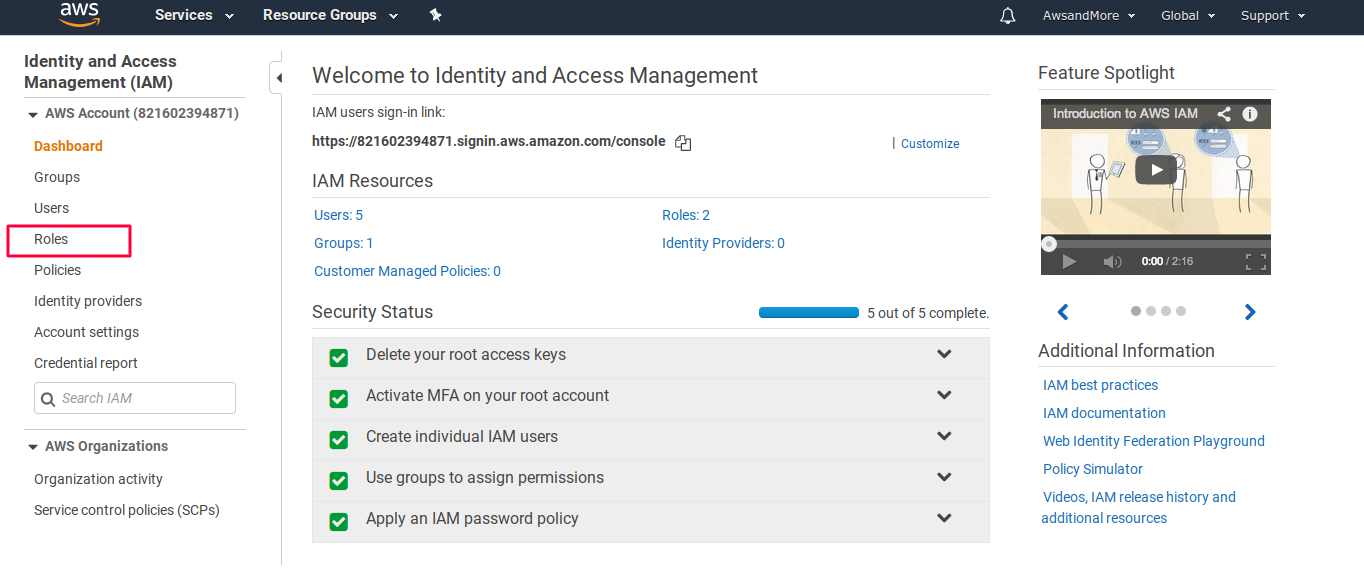

Papéis:

As funções são um dos serviços importantes no IAM. Usamos Funções para atribuir políticas entre os serviços da AWS. Por exemplo :

Temos uma instância do EC2 (EC2 é um computador virtual na AWS) que precisa acessar o bucket s3 (o bucket S3 é usado para armazenar arquivos na AWS). Aqui EC2 e S3 são dois serviços amazon diferentes. Vamos aprender sobre eles em detalhes nos artigos posteriores

Agora, o EC2 precisa acessar o bucket do S3 para acessar alguns arquivos. Ao contrário de usuários e grupos, não podemos adicionar políticas diretamente aos serviços. Temos que usar funções para adicionar permissões aos serviços.

Agora navegue para o painel do IAM e selecione funções no menu

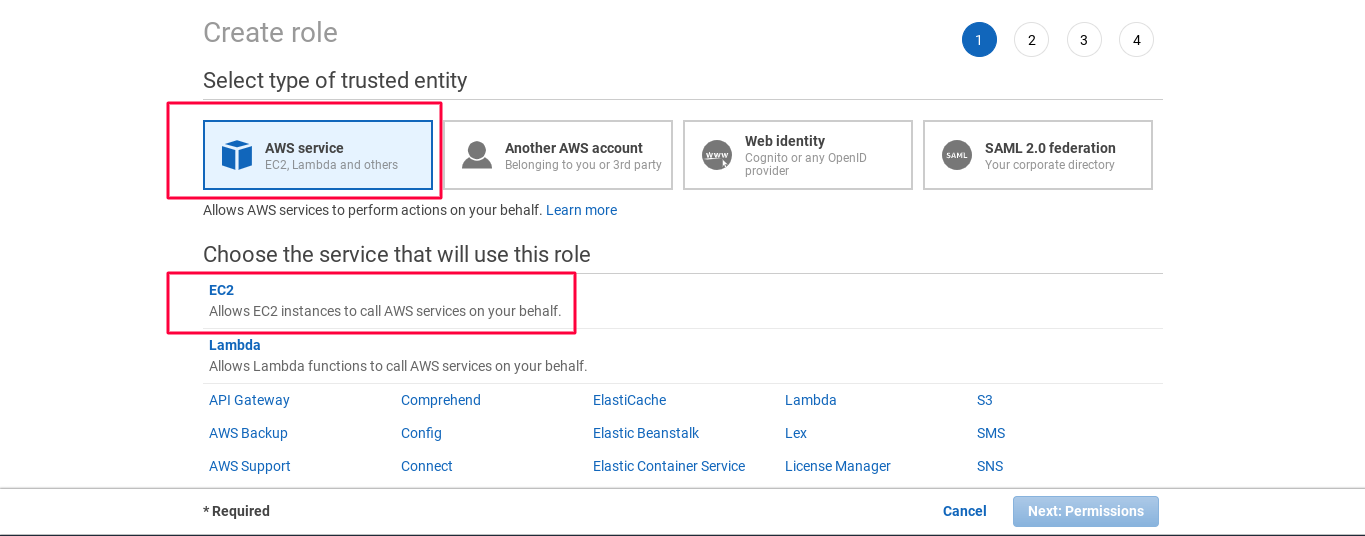

Agora escolha a qual serviço amazon você deseja adicionar políticas. Aqui neste exemplo, estou dando permissões ao servidor EC2 para acessar o bucket S3.

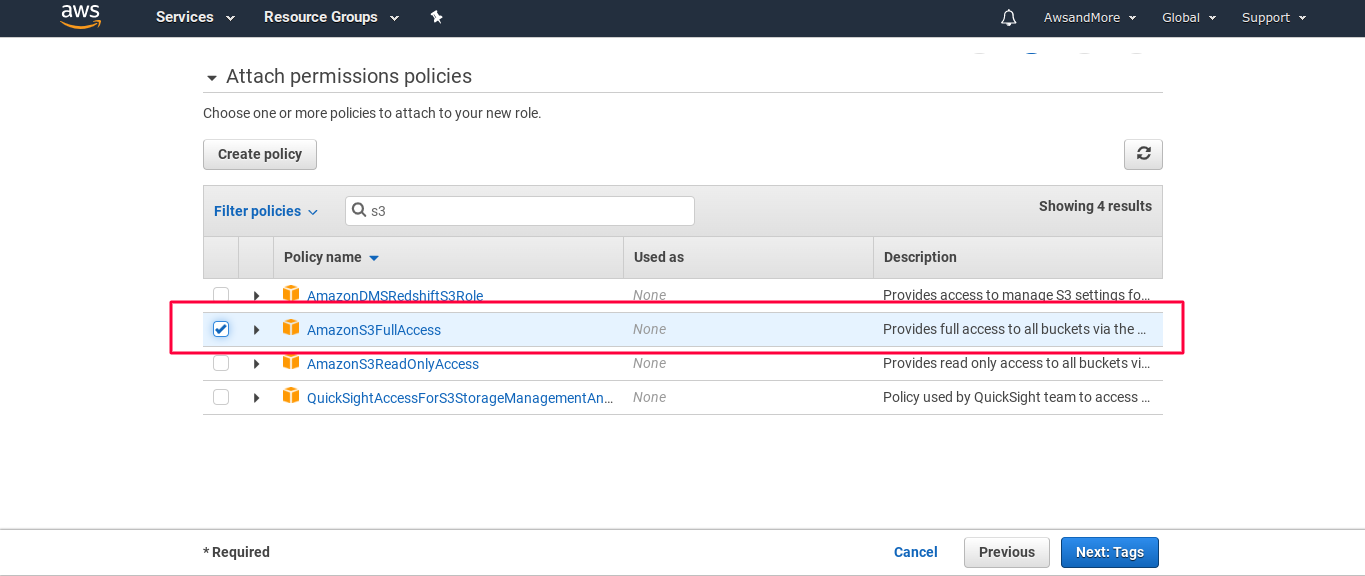

Depois de selecionar o serviço da AWS, você deverá adicionar políticas a esse serviço na próxima etapa. Aqui estou escolhendo o acesso completo ao EC2 para acessar o bucket s3. Depois de adicionar permissões, precisamos adicionar tags, revisar e iniciar a função. Depois que a função é criada, o EC2 tem acesso total ao bucket do S3.

Alguns pontos a serem lembrados:

IAM tem tudo a ver

- Comercial

- grupos

- papéis

- Políticas do IAM

Nunca devemos fazer login a partir da conta root. É uma prática recomendada criar usuários do IAM e conceder permissões a eles.

Nenhum comentário:

Postar um comentário