O IAM é um dos principais serviços da AWS. O IAM é usado para gerenciar usuários da AWS e seu acesso aos recursos da AWS. Quando criamos uma conta da AWS, teremos acesso root. Não é uma boa ideia usar a conta raiz porque ela tem acesso completo a todos os recursos da AWS. Então, vamos aprender como criar usuários diferentes e atribuir permissões a eles usando o IAM.

Agora vamos ver as melhores práticas do IAM. Entre no seu console da AWS e navegue até o IAM a partir dos serviços da AWS em Segurança, identidade e conformidade. É assim que o seu painel IAM se parece.

Se você vir o painel, o status de segurança da conta da AWS é muito ruim. É uma boa prática manter todas as listas de verificação sugeridas pela AWS. Dos cinco pontos, temos uma opção padrão ao criar uma conta. Agora vamos tentar preencher as opções restantes uma por uma.

Ativando o MFA para a conta raiz:

A conta raiz é o que usamos para criar uma conta da AWS. MFA significa autenticação multifator. O MFA adiciona segurança extra à conta, gerando pinos de 6 dígitos continuamente. Sempre que você quiser fazer login na sua conta raiz, precisará fornecer um pino de 6 dígitos gerado pelo MFA.

Podemos implementar o MFA de duas maneiras: usando um dispositivo de hardware ou usando um dispositivo virtual. Aqui, usaremos o Google Authenticator como um autenticador virtual para ativar o MFA.

Depois de optar por ativar a opção MFA no painel. Irá aparecer uma janela para escolher qual método usar. Aqui estamos usando o MFA virtual

Em seguida, mostra uma nova janela com um QRcode. Agora você precisa fazer o download do aplicativo Google Authenticator no seu celular e digitalizar esse código QR. Depois de ler este código QR, você pode ver um número de 6 dígitos no seu celular. Este pino de 6 dígitos continua a mudar continuamente. Para ativar o MFA pela primeira vez, precisamos inserir dois pinos de 6 dígitos no Google Authenticator. Depois de inserir esses dois pinos, nosso MFA é ativado para nossa conta raiz.

A próxima etapa da lista de verificação é Criando usuários do IAM

Criando usuários do IAM:

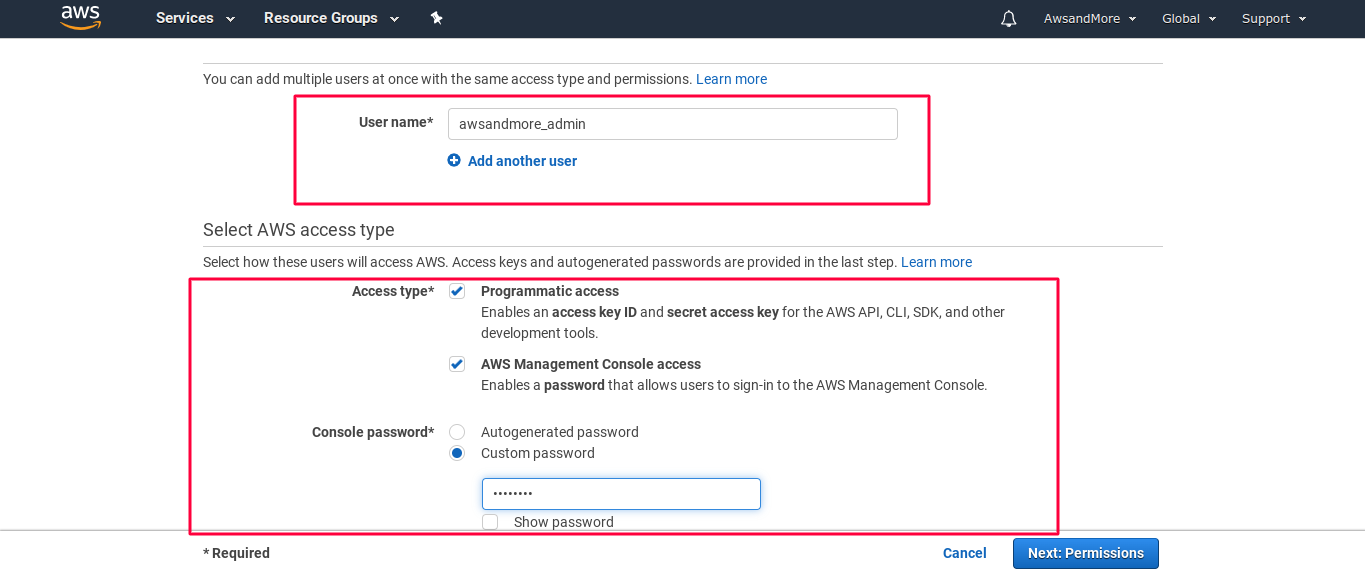

Agora, navegue até os usuários no painel do IAM e escolha uma opção para Adicionar usuários. Aqui temos que preencher os detalhes como nome de usuário, senha, que tipo de acesso estamos dando a esse usuário. A maioria das opções aqui são auto-explicativas. Escolha o que for mais adequado às suas necessidades.

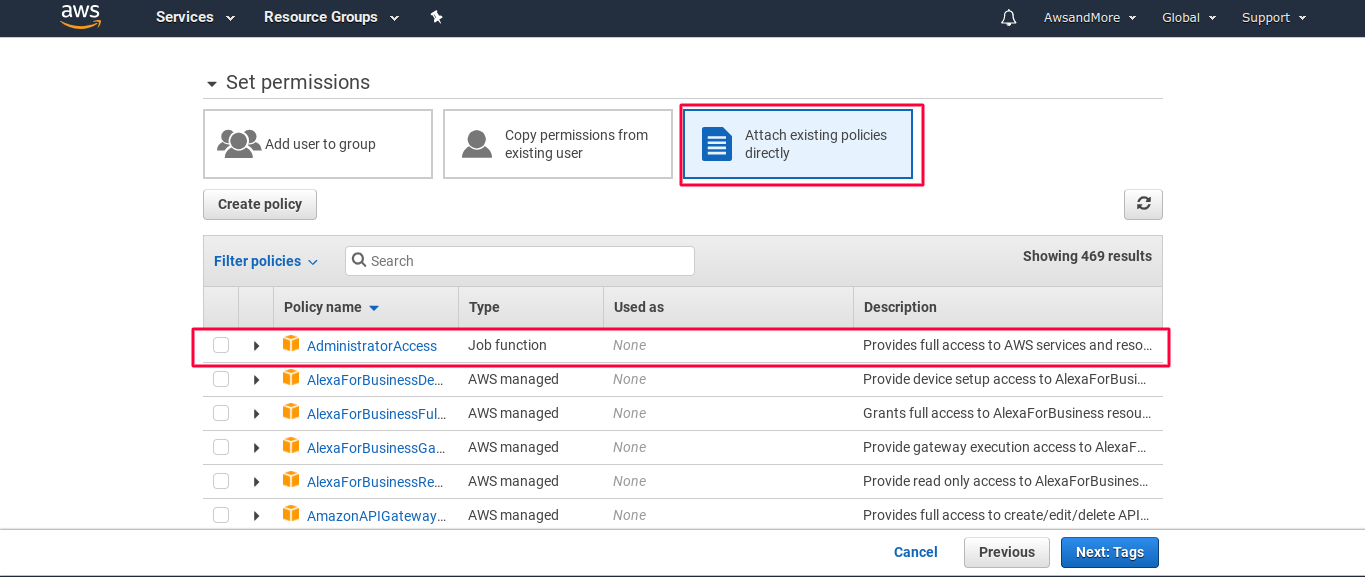

Depois de fornecer todos os detalhes, o próximo passo é atribuir permissões ao usuário. Existem permissões predefinidas da AWS e podemos escolher o que se adapta ao usuário. Como estou criando um usuário administrador, estamos concedendo permissões de administrador.

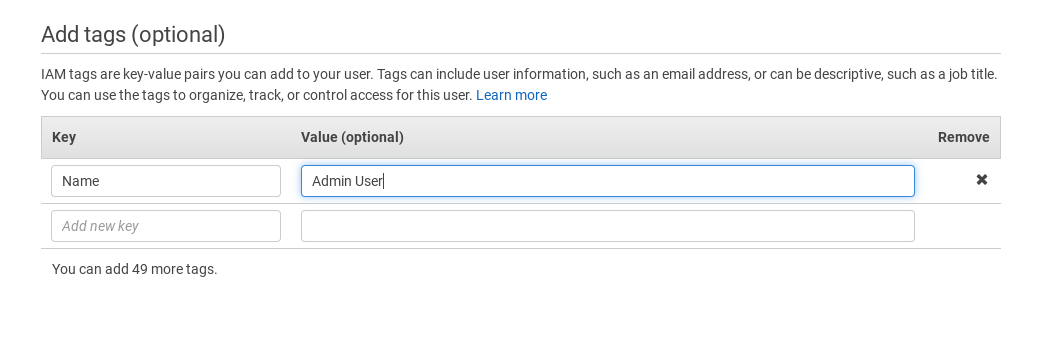

O próximo passo é adicionar tags ao usuário e este é um passo opcional. A adição de tags possui dois campos: um é a chave e o outro é o valor. As tags são usadas para ter informações adicionais, como email, cargo, etc. Neste exemplo, estou criando uma tag chamada Name com um usuário administrador de valor.

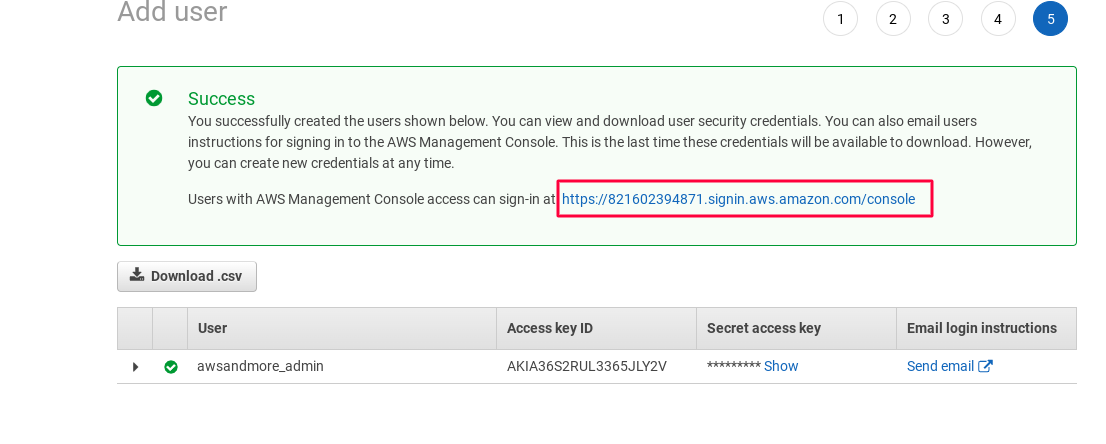

Depois de inserir as tags, o próximo passo é revisar todas as informações que fornecemos e continuar a criar um usuário. Agora, criamos com sucesso e aparece uma nova janela com os detalhes do usuário recém-criados. Podemos fazer o download do arquivo ou enviar essas informações para o nosso email. Não devemos compartilhar nossa identificação de chave de acesso e chave de acesso secreta a ninguém. Usando esses detalhes, qualquer pessoa pode obter acesso ao nosso console.

Se um novo usuário do IAM precisar fazer login no console da AWS, precisará usar o URL mencionado no painel do IAM em vez de fazer login no console de gerenciamento da AWS. Você pode encontrar esse URL no seu painel do IAM

Alguns pontos importantes a serem lembrados:

- Não devemos usar a conta root. Criar um usuário do IAM e conceder permissões a ele é uma prática recomendada.

- Quando você cria um usuário na AWS, ele não terá permissão inicialmente. Temos que dar explicitamente permissões a eles.

- I AM é um serviço global, não está restrito a uma região.

No próximo artigo, discutiremos a criação de grupos, a atribuição de políticas a grupos e funções. Clique aqui para a segunda parte

Nenhum comentário:

Postar um comentário